SAML 2.0 配置

SAML为标准协议,按照流程填写对应配置项即可完成。

1 配置IDP服务信息

配置IDP需要以下信息:

身份提供者(IDP):IDP的标识信息,也称entityID,通常为metadata的URI

X.509证书:X509数字证书,由IDP提供,为一串包含密钥的字符串

登录接口:IDP的单点登录服务接口,用于接收BDP(SP)的登录验证请求

登出接口 :IDP的单点登出服务接口,用于接收BDP(SP)的登出验证请求

2 匹配用户信息

登录BDP需要使用BDP的用户信息,因此须将IDP中的用户信息与BDP中进行匹配,目前支持匹配BDP的登录账户名:

- 登录账户:IDP返回的用户信息中与BDP登录账户一致的字段,该字段应为用户的唯一标识,不能重复,如下图将IDP的“name”字段匹配。

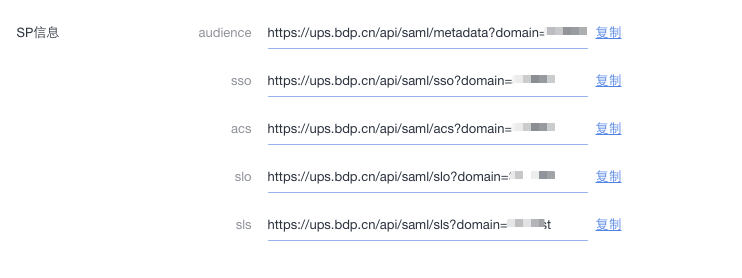

3 SP信息

BDP用于SAML认证的相关信息,用于IDP与BDP通信,均由BDP提供,请将以下信息复制粘贴至IDP服务器的配置中或在外部系统中调用:

| 配置项 | 必要/可选 | 说明 |

|---|---|---|

| audience | 必要 | SP的标识信息 |

| sso | 必要 | BDP的单点登录入口,用于客户通过该接口免密登录,建议作为内部门户的登录链接 |

| acs | 必要 | BDP的登录断言的接收服务,用于接收IDP认证后返回的用户信息 |

| slo | 可选 | BDP的单点登出服务,IDP处用户退出时,可调用该接口通知BDP退出登录状态,保持状态一致 |

| sls | 可选 | BDP的退出接口,区别与slo仅退出BDP,调用sls时将先退出IDP后再退出BDP |

4 测试SAML登录

完成上述配置后,点击“保存”后,完成设置。

完成后需要人工验证配置有效性;验证链接为上述步骤3中的SSO地址,点击链接或新建浏览器标签页复制链接,如果配置生效页面会向IDP进行验证,未登录时进入IDP的登录页,而不是BDP的登录页;登录后应跳转进入BDP。

获取验证链接:

- 保存时,会提示出验证链接,点击链接使用

- 保存后,可在添加列表的“操作”中点击的“验证”